事情起因

一觉醒来就就发现阿里云要准备删除我的数据,这还不起来看看,第一反应是延停额度应该没有这么快用完呢

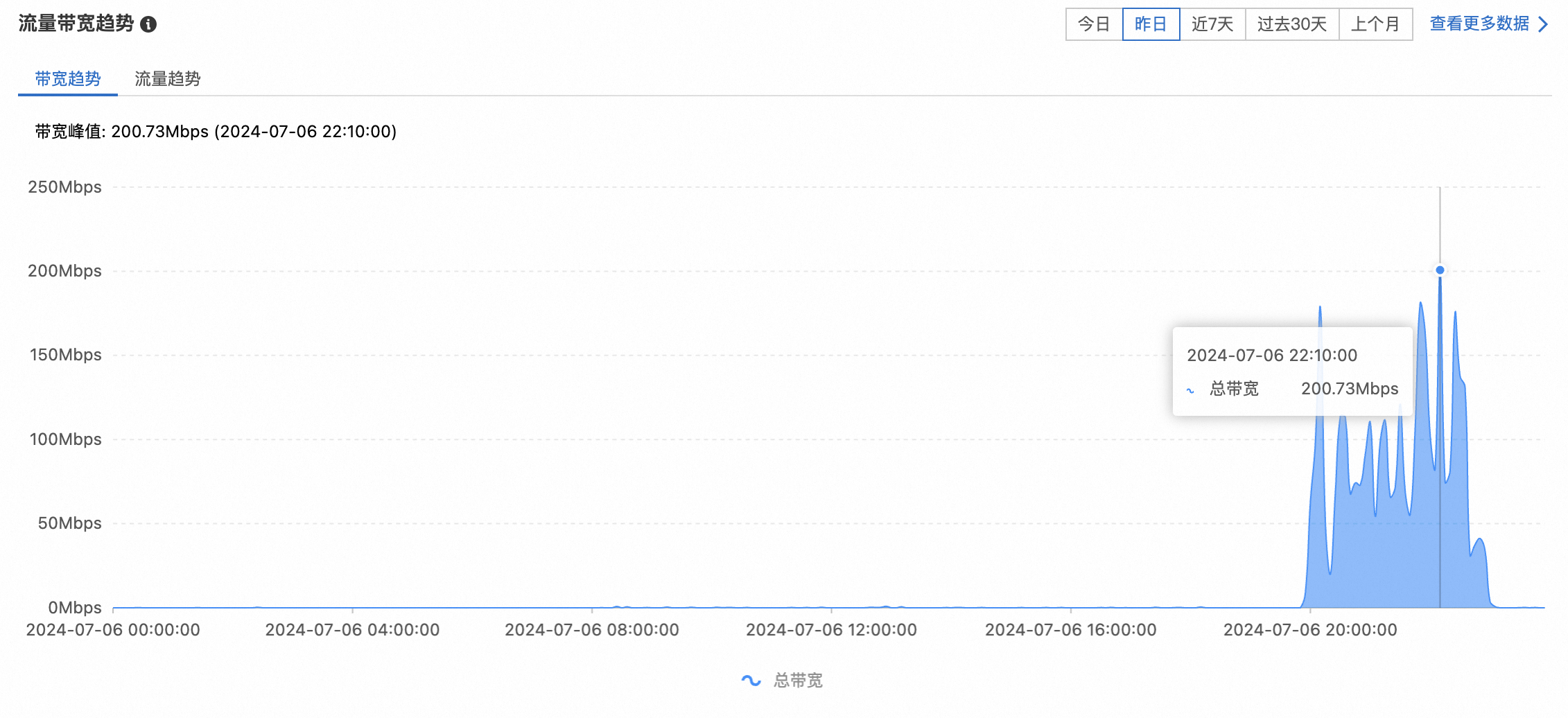

按照常理来说,这个账户上面并没有其他服务得,只有 OSS + CDN ,所有大概率是 CDN 被人搞了,登录控制台一看,果不其然

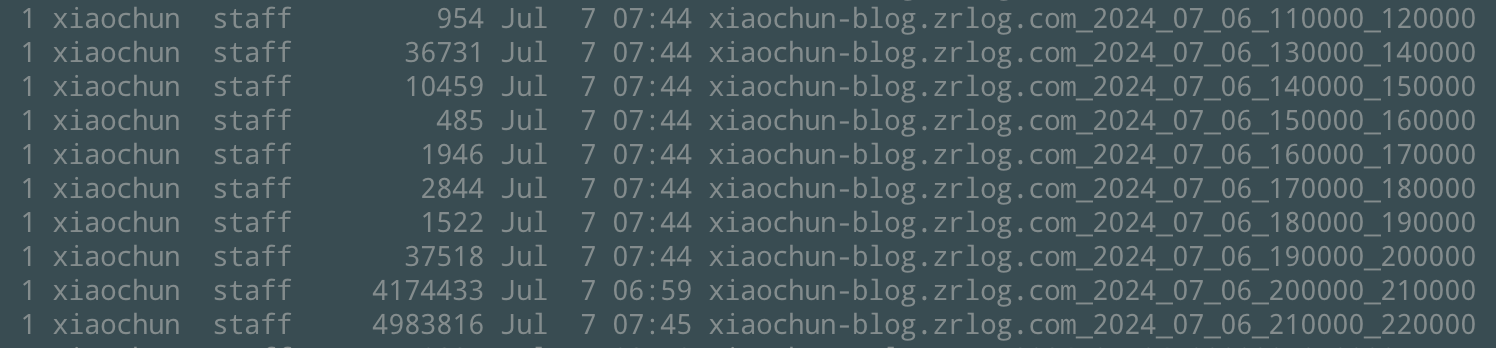

刚开始还以为是程序 bug ,导致程序疯狂请求 zrlog 的插件下载文件,所有第一怀疑的是 https://dl.zrlog.com 这个域名,但是简单的过滤一看,并不是这个域名。 第二感觉是 https://www.zrlog.com 程序主页被恶意攻击了,但一看也不是呢,通过对其他几个域名排除,发现是 https://xiaochun-blog.zrlog.com 这个域名流量很大,但是这个域名里面存放基本都是图片文件,那基本排除是程序本身的问题

小丑干了些什么

小丑就是小丑,机器都得 996 ,大晚上的还要为小丑们干这种恶心人的活,建议你重开一局吧

日志

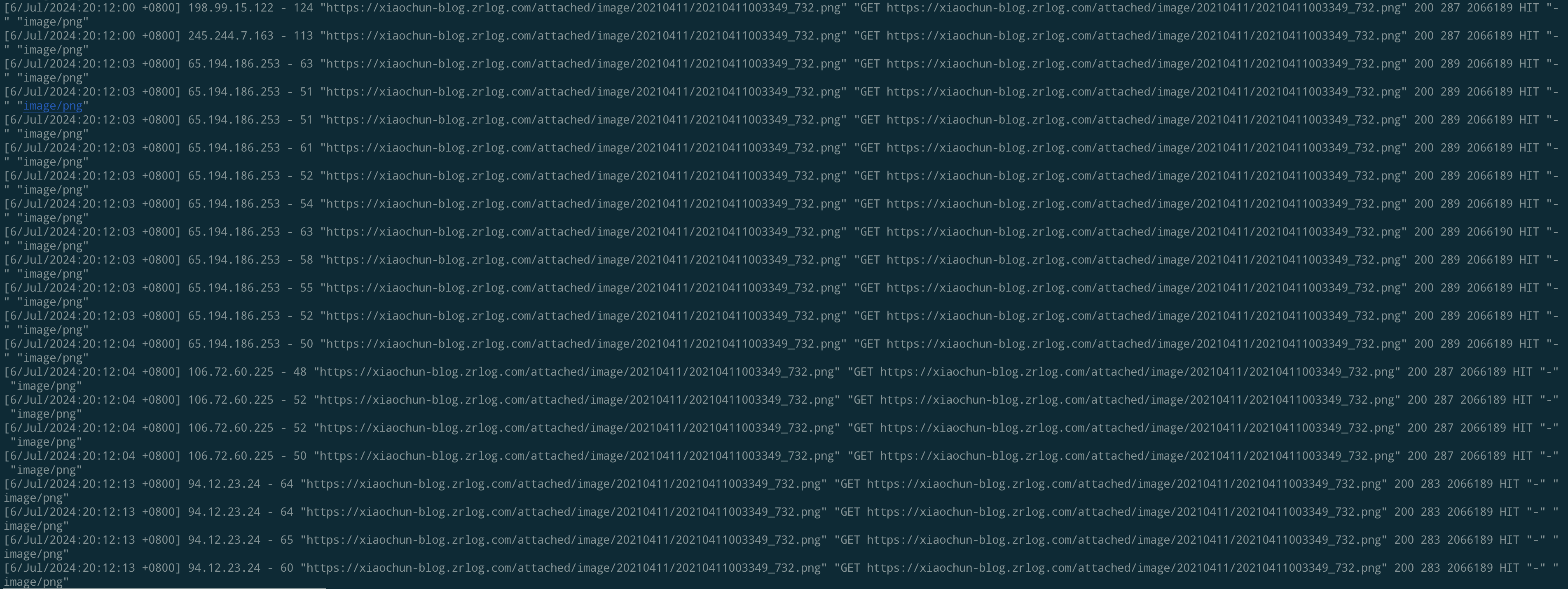

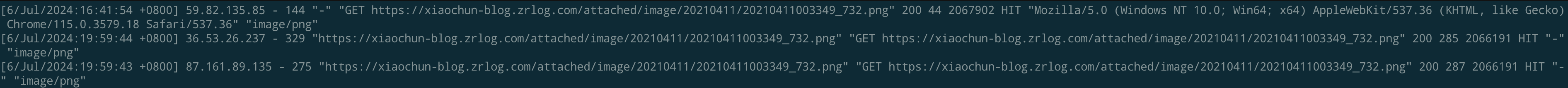

一堆请求都指向了一张图片,看来不用分析了,小丑们最最引以为傲的技术 DDOS 或者 CC ,因为高端不会,也学不来,简单看了一眼 ip ,基本全球各地的都有

用这么多的 ip 就为了访问一张图片

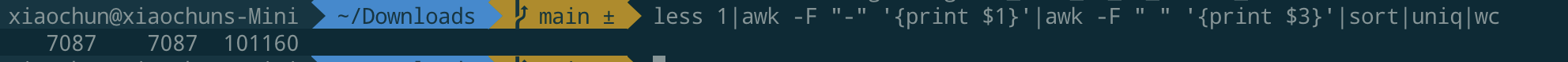

累计请求了 7w 来次,平均到每个 IP 也就 10 个请求,妥妥的 CC 攻击了

找出小丑

小丑可能不知道 .log 文件是干嘛的,所有以为自己能逃之夭夭了吗?

通过简单的分析,小丑就浮出水面了,本身博客访问量就在 2 位数,通过完整的日志分析,小丑在日志文件面前可谓是一丝不挂

小丑原来躲在 阿里云的机器后面

59.82.135.85 -> Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/115.0.3579.18 Safari/537.36

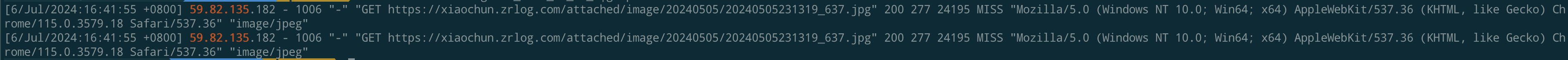

为什么确定这就是小丑呢,因为小丑还有另外一个 IP

这两个 ip 都是 阿里云 ip ,基本可以断定的是小丑是使用了 代理机器抓取了博客的部分内容,然后选取了一张较大的图片,然后加入了自己的小丑的帽子(工具包)里,可悲的是这 7w 多次请求大部分都被 CDN 缓存击中了,也就是说这等于打到棉花上面了,加上本来就已经是静态的 html 托管的 OSS ,那这种弟弟行为为了撒,就为了让我一大清早的起来给 aliyun 充值吗?

小丑为什么只能是小丑

因为这种人只会 CC/DDOS 只会用很低级手段,来博取观众的笑声,所有才被叫小丑,马戏团的小丑,人家是有工资的,那你这么搞一个本身不盈利的网站,请问小丑们的工资找谁领? ISP 运营商你爹还是你娘?

小丑战绩

- 小丑们余额(¥) += 0

- 网站主余额(¥) -= 30

- 运营商余额(¥) += 30 - 少量成本

如何防止 CC

从技术来说,CC 可以防止的,比如 cloudflare 的 5 秒盾,无非是做好流量清洗( RMB 玩家),避免非正常用户请求压垮源站

DDOS 才是真流氓,但是小丑们的肉鸡数量在大厂 CDN 面前也是弟中弟一般无二,所有 CC 耗光观众账户余额,被迫关闭站点,这条路够这些互联网小丑炫耀一辈子了

最后: CloudFlare 真大善人也,要赚就赚有钱人的钱

原文链接: https://xiaochun.zrlog.com/ulgy-script-boy.html

说实话我还是希望用国内的 cdn ,即使收点费得,已经上了 dcdn 得 WAF 了(估计没有用,个人还是趋向于 cloudflare 的那种直接上 5 秒盾的)

分享到这里,是希望了解下大家遇到这种脚本小子的 CC 攻击,都有什么应对方案

101

Leprax 2024-07-10 14:04:17 +08:00

这么多受害者,这能不能报警啊,IP 都知道了

|

103

unclemcz 2024-07-11 11:33:36 +08:00

加黑名单吧,我建了一个临时的 IP 黑名单库,需要大家补充,谢谢:

https://github.com/unclemcz/ban-pcdn-ip/blob/main/ipdb.txt |

104

90xchun OP @unclemcz 我认为 IP 黑名单,一定程度能缓解这个情况,但无法根治,但是这些 pcdn 节点是无法维护完的,还需要面临的是 cdn 一般是不能提供更多的配置功能,需要到 waf 层面,可是现在的很多 waf 都是收费的,所以只能向上面老哥些说的那样,没钱不要上 cdn 得,因为小网站的 cdn 属于后付费订单,不像大厂按照峰值带宽的一定比收费,在 cdn 被刷扣费的 3 ~ 4 个小时内,很容易就导致高额订单

能根治的方法是 1. 等运营商出台方案,彻底根治这种 pcdn 乱像 2. 不使用后付费订单,及像网友哪里使用 清凉云 那种 2T ( 30mb 峰值带宽)来代理云存储,或使用其他传统 idc 厂商那种,流量用超出了,直接挂起主机 3. 使用类似 cloudflare 这种免费的 cdn 替代 上面第一点的,估计需要不停的举报,否则运营商短时间管不过来 |

105

buildops 362 天前 其实可以到“互联网信息服务投诉平台”投诉阿里云查处这些违法 IP 的: https://ts.isc.org.cn

投诉平台的介绍: https://www.gov.cn/xinwen/2019-07/13/content_5408880.htm 之前看到过一个博主被 PCDN 恶意刷量的投诉成功 case: https://www.idcbuy.net/talk/3242.html |