怀疑是 nginx 遭受攻击,https 没法访问。 每过一段时间 就有一个陌生 ip 访问

这是 nginx 访问日志,求助这是什么问题

2019/06/13 12:08:11 [notice] 24411#0: signal process started 2019/06/13 13:20:18 [error] 24412#0: *1672 open() "/usr/local/nginx/html/index.php" failed (2: No such file or directory), client: 106.12.138.103, server: zh.8kela.com, request: "GET /index.php HTTP/1.1", host: "212.64.40.177" 2019/06/13 13:20:18 [error] 24412#0: *1672 open() "/usr/local/nginx/html/phpmyadmin/index.php" failed (2: No such file or directory), client: 106.12.138.103, server: zh.8kela.com, request: "GET /phpmyadmin/index.php HTTP/1.1", host: "212.64.40.177" 2019/06/13 14:02:10 [error] 24412#0: *1829 open() "/usr/local/nginx/html/thinkphp/html/public/index.php" failed (2: No such file or directory), client: 58.251.121.185, server: zh.8kela.com, request: "GET /thinkphp/html/public/index.php HTTP/1.1", host: "212.64.40.177"

1

cnoder 2019 年 6 月 13 日

这是干啥,猜目录么

|

2

jeasonzuo 2019 年 6 月 13 日

这是在扫入口文件,最好把简单的密码换掉

|

3

cominghome 2019 年 6 月 13 日

这不就是普通的 404 日志吗?算是最低危的那种扫描。再说了,这和 https 有什么关系?

|

4

zh841318441 OP 每过一段时间就会执行 GET /thinkphp/html/public/index.php HTTP/1.1" 404 169

然后 nginx 日志中出现 *1925 open() "/usr/local/nginx/html/robots.txt" failed (2: No such file or directory), client: 88.99.195.194, server: zh.8kela.com, request: "GET /robots.txt HTTP/1.1", host: "zh.8kela.com" clinet ip 一直在切换 ,不知道啥情况 |

5

zh841318441 OP @cominghome 早晨还是好好的,nginx 里面的配置没有更改过。后来就没法访问了,现在不走 https 还可以访问后端服务,只要走 https,就进不来了。https 的证书什么都没更改也没过期。

|

6

ryV60s 2019 年 6 月 13 日

这给你吓得,赶快报警。。 这给你吓得,赶快报警。。 |

7

justseemore 2019 年 6 月 13 日

良心云?

|

8

zh841318441 OP @ryV60s 大哥啥情况呀

|

9

345161974 2019 年 6 月 13 日

整个 Fail2ban 来挡下

|

10

oovveeaarr 2019 年 6 月 13 日

眼睛好痛,能不能排版下。。

看样子是找不到 /usr/local/nginx/html/robots.txt ,没啥问题,估计是爬虫请求。 这是 nginx 默认的 root,是不是 lz 的 root 没设置对。 |

11

jamesliu96 2019 年 6 月 13 日 via Android

肉鸡扫呢,同时有洪水

|

12

chinesestudio 2019 年 6 月 13 日 via Android

需要运维 单次长期可以联系我 价格好说

|

13

cominghome 2019 年 6 月 13 日

@zh841318441 不要迷信“早上还是好的,我也没动”。我 telnet 了一下发现你这 443 端口都不通,拿头访问 https 啊。是不是防火墙 /安全组限制了?检查下环境和服务吧。

你贴的日志就是一般性的扫描导致的 404,不想看把 log 等级调一下就好了。 |

14

cominghome 2019 年 6 月 13 日

@zh841318441 还有个问题,你这个站内容合法 and 备案没? 有没有可能是最近的 JW 活动被供应商封了端口?

|

15

Jirajine 2019 年 6 月 13 日 via Android

LZ 你不是运维吧。。日志也不把服务器地址码一下

让我想起来以前一个笑话:招个前端,顺便负责下后端,再运维下服务器,还能给同事炒几个菜(划掉) |

16

zh841318441 OP @cominghome 你刚刚 telnet 的时候,我重启了一下。443 是通的

|

17

Kaiyuan 2019 年 6 月 13 日

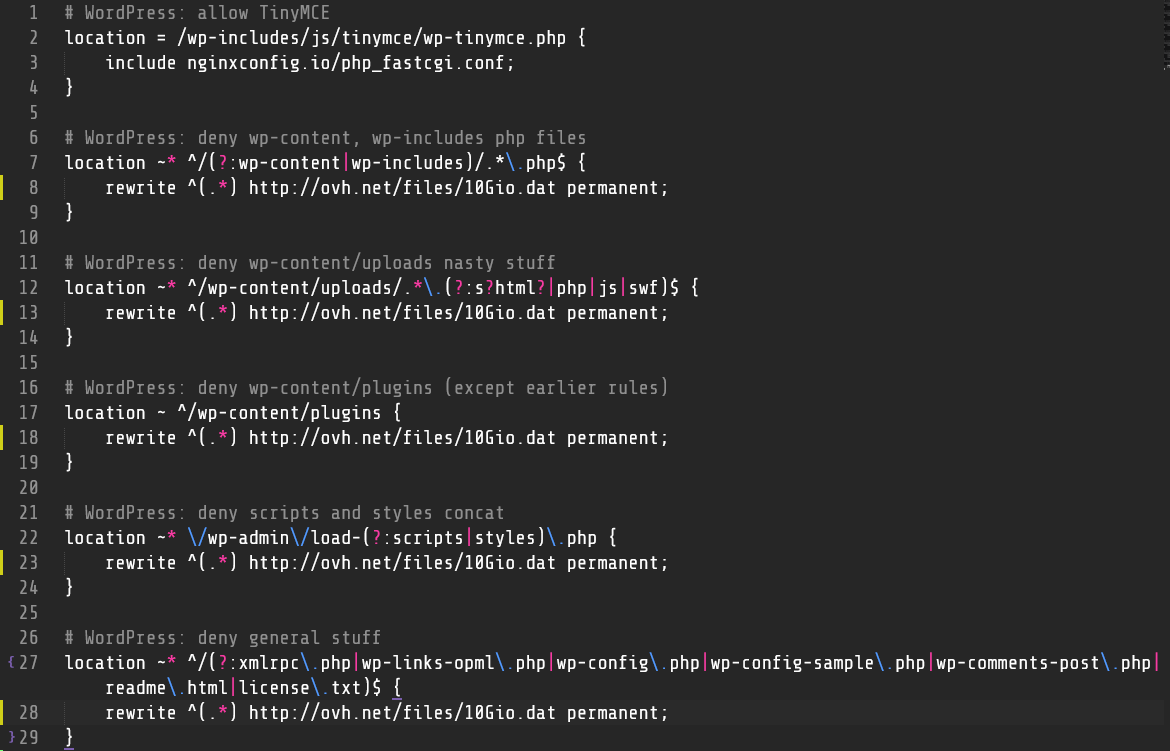

开 CDN,禁止 CDN 外的 IP 访问 80 和 443 端口,不是通过域名访问 nginx 的( nginx 默认的配置)都 301 到网上随便找一个 download test 10G 文件。

|

18

zh841318441 OP @Jirajine 我是一个后端,不是专业运维。

|

19

zh841318441 OP @Kaiyuan 这个想法很赞呀

|

21

Kaiyuan 2019 年 6 月 13 日

|

22

shuizhengqi 2019 年 6 月 13 日

再正常不过了,只要你对外提供服务,就有人扫你,还有暴力破解

|

23

lzhnull 2019 年 6 月 13 日

太可怕了,报警没。

|

24

hanguofu 2019 年 6 月 13 日 via Android

我觉得 Kaiyuan 的方法挺好,学习了。

|

25

lanceboss 2019 年 6 月 14 日 via iPhone

正常啊。肉鸡在扫描呀。不然你以为市面上这么多肉鸡哪里来的。

HTTPS 访问不了有可能是你配置证书的原因。收费排查哈。 |

26

liukangxu 2019 年 6 月 14 日

还有更腹黑的方法,Zip Bomb 了解一下: https://hackaday.com/2017/07/08/dropping-zip-bombs-on-vulnerability-scanners/

|