git clone https://gitee.com/coodyer/imxss.git

一、前言

ImXSS 是一套 Java 研发的 Xss 跨站脚本测试平台。ImXSS 前身是 XssAPP,秉承高效、快速、稳定、易用的原则。主要用于技术研究与交流

示例地址: http://imxss.com/

二、业务说明

跨站脚本攻击(也称为 XSS )指利用网站漏洞从用户那里恶意盗取信息。

三、背景

网站中包含大量的动态内容以提高用户体验,比过去要复杂得多。所谓动态内容,就是根据用户环境和需要,Web 应用程序能够输出相应的内容。动态站点会受到一种名为“跨站脚本攻击”( Cross Site Scripting, 安全专家们通常将其缩写成 XSS,原本应当是 css,但为了和层叠样式表( Cascading Style Sheet,CSS )有所区分,故称 XSS )的威胁,而静态站点则完全不受其影响。

四、简介

用户在浏览网站、使用即时通讯软件、甚至在阅读电子邮件时,通常会点击其中的链接。攻击者通过在链接中插入恶意代码,就能够盗取用户信息。攻击者通常会用十六进制(或其他编码方式)将链接编码,以免用户怀疑它的合法性。网站在接收到包含恶意代码的请求之后会产成一个包含恶意代码的页面,而这个页面看起来就像是那个网站应当生成的合法页面一样。许多流行的留言本和论坛程序允许用户发表包含 HTML 和 javascript 的帖子。假设用户甲发表了一篇包含恶意脚本的帖子,那么用户乙在浏览这篇帖子时,恶意脚本就会执行,盗取用户乙的 session 信息。有关攻击方法的详细情况将在下面阐述。

五、技术介绍

首页模板:收集于 chinaz.com ,由于本系统为非盈利性产品,故此感谢网友分享。

前端 UI :采用 Amaze UI

后端语言:Java

技术框架:Spring SpringMvc Jdbc (XssAPP 采用的是 SpringMvc+ Hibernate)

技术特征:全 MVC 模式,内置缓存功能,缓存接口(可拓展集群版),无跨表操作,轻量化框架。

六、业务特征

支持屏蔽来源地址(屏蔽方式:Ant 通配表达式),解决部分无用信封轰炸问题。

支持对来源地址单独定制模板(Ant 表达式),解决对某些站点定制规则。

支持自定义发信服务器,解决平台信封过多导致发信失败问题。

支持 Http/Https 同时使用,解决不确定后台站点协议问题。

PC 端

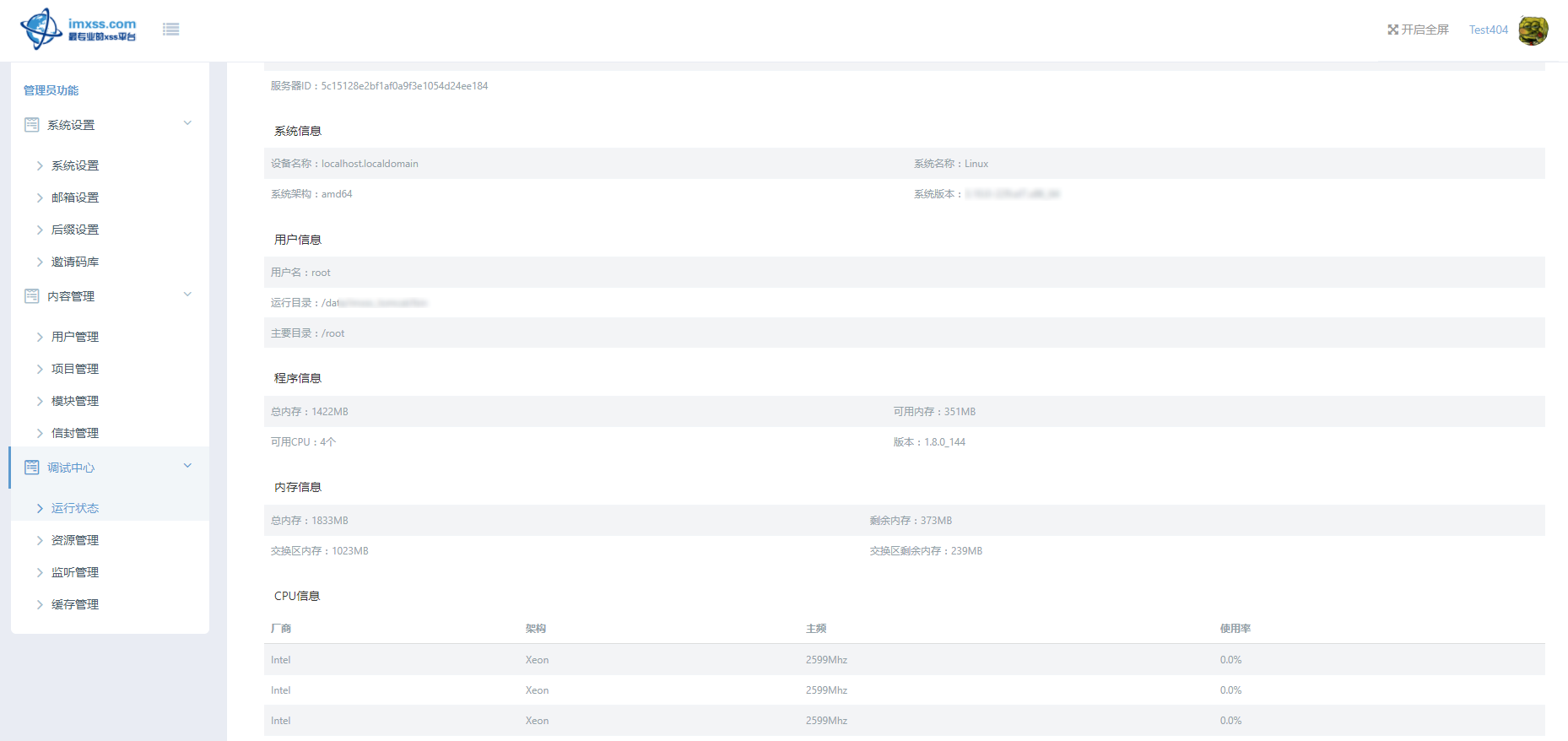

调试中心

调试中心

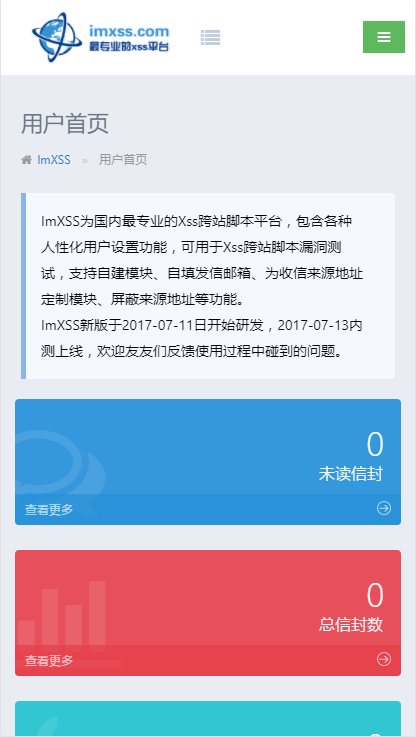

移动端 h5 自适应

七、相关说明:

Git 地址: https://gitee.com/coodyer/imxss

作者:Coody

版权:©2014-2020 Test404 All right reserved. 版权所有

反馈邮箱: [email protected]