这是一个创建于 2965 天前的主题,其中的信息可能已经有所发展或是发生改变。

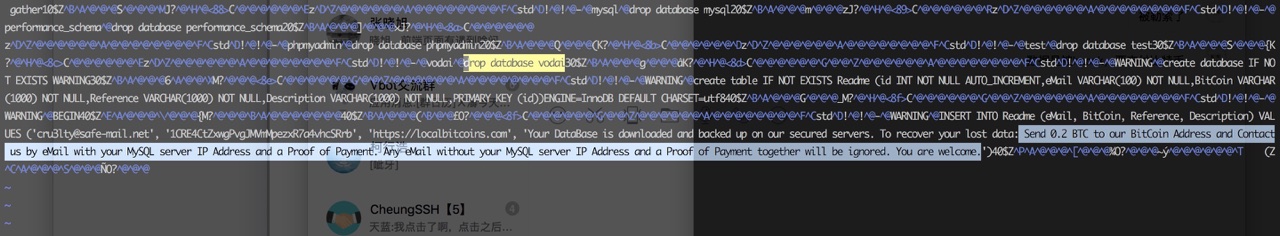

昨晚 centos7.3 +lnmp1.4 的 mysql 数据库被搞了。

勒索 0.2 比特币。。。。

mysql 密码为 10 位数字母组合, 开放远程访问。

普通方式查看操作记录, 暂无发现服务器被入的痕迹。其他文件都存在。。

损失的数据库得花 2 天时间才能恢复大约 9 成。。。。 郁闷

第 1 条附言 · 2017 年 12 月 7 日

自查方法:

在数据库存储目录,一般是 path/to/mysql/var 里面

1. 如果有 WARNING 目录,一般就是被搞了。

2. tail -f mysql-bin.xxxxx ,如果看到 btc 铁定被 hack 了

本轮排查,应该是 mysql 的漏洞导致的。。。

建议大家先做:

1、先备份一下数据

2、取消 mysql 的 root 账号中的 % 权限。

3、改 mysql 端口

4、改 linux 端口,改证书登陆

在数据库存储目录,一般是 path/to/mysql/var 里面

1. 如果有 WARNING 目录,一般就是被搞了。

2. tail -f mysql-bin.xxxxx ,如果看到 btc 铁定被 hack 了

本轮排查,应该是 mysql 的漏洞导致的。。。

建议大家先做:

1、先备份一下数据

2、取消 mysql 的 root 账号中的 % 权限。

3、改 mysql 端口

4、改 linux 端口,改证书登陆

1

3dwelcome 2017 年 12 月 7 日

mysql 版本是多少?怕怕的飘过。

|

2

xzg1993 2017 年 12 月 7 日

0.2 比特币是 2 万块了吧··

|

4

Moorj 2017 年 12 月 7 日

关注,什么原因?

|

5

p2pCoder 2017 年 12 月 7 日

在上个公司,测试服务器,直接把 代码 考走了,勒索 一个比特币

不过编译后的 java 代码,没啥影响,也没付款 |

6

gouchaoer 2017 年 12 月 7 日

10 位数字字母组合如果随机性比较好的话很难穷举的,是用这个数据库的应用被人搞到了?

|

7

x86 2017 年 12 月 7 日

给了也未必给你恢复

|

8

anguslg 2017 年 12 月 7 日

我也被勒索过 0.1 个比特币, 公司的 mongodb 服务器开放了外网访问. 不过好在数据都有备份, 我给勒索人发了一封嘲讽的邮件, 至今没有收到回复

|

9

yakun4566 2017 年 12 月 7 日

上个公司也碰见过,直接是一个服务器的全部文件都被加密,不过那是一个测试服务器,在阿里云上,当时说是要 7 个还是几个,直接没管它用快照恢复了。

|

10

sunorg OP 看自己是否被搞,

在 mysql/var 目录,有一些 mysqlbinlog-0000xxxx.的文件, linux 下,执行 tail -f 这个文件名,就可以看到了。。 |

11

Rice 2017 年 12 月 7 日 via Android

能否查查是怎么被搞的

|

12

opengps 2017 年 12 月 7 日

这个,,,是爆破的密码?

|

13

clino 2017 年 12 月 7 日 via Android

没异地备份?

|

14

msg7086 2017 年 12 月 7 日

远程访问最好还是限制下 IP ……

|

17

likuku 2017 年 12 月 7 日

直接开放 mysql 端口远程访问,也真心是胆壮... (多少案例都是即便不开放 db 端口都会被搞)

有效的备份比啥都重要。 |

19

cxbig 2017 年 12 月 7 日

如果 app 和 db 不在同一内网,至少要:

1. 打开 IP 限制 2. SSL 证书 3. 32 位密码 4. fail2ban |

20

swulling 2017 年 12 月 8 日 MySQL 有如此优秀的安全性设定,支持按照 IP 地址授权,如果严格按照权限最小化的原则,不太可能被入侵。

Root 只允许 127.0.0.1 ; 非 Root 只允许特定 IP ; 可惜大家在 GRANT 的时候喜欢用 『*』 |

22

realpg PRO 看标题就知道你一定用了 centos

|

23

realpg PRO @swulling #20

mysql 的官方编译版,官方二进制版,以及我常用的 ubuntu server/debian 的源里面的版本,安装上默认都是监听 127.0.0.1 的,redis 也是 鬼知道为什么 redhat 系的自带的配置文件都是监听 0.0.0.0 的…… |

24

likuku 2017 年 12 月 8 日

|

27

lerry 2017 年 12 月 8 日 via iPhone

不使用默认端口好点

|

28

GG668v26Fd55CP5W 2017 年 12 月 8 日 via iPhone

难道你们不用防火墙吗?

|

29

cjoke 2017 年 12 月 8 日

之前也被勒索过 2 个比特币,还留了个暗网的链接,上面告诉我要发到某某邮箱,然后我就直接重装系统了

|

30

firebroo 2017 年 12 月 11 日

如果是公司的服务器,允许监听到公网只能有对外提供 http 和 https 服务的服务。

|

31

raysonx 2017 年 12 月 11 日

@realpg 楼主用的 MySQL 软件包明显来自第三方,根本不是 Red Hat 的官方源。因为 RHEL7/CentOS7 的官方源里根本没有 MySQL,取而代之的是 MariaDB。

此外,MariaDB 安装后的默认策略是只允许本地连接 root 用户。 楼主提到了 LNMP 1.4,我猜楼主是用所谓的一键安装脚本配置的环境,鬼知道那些脚本做了什么操作。 |

33

whx20202 2017 年 12 月 13 日

请问是什么漏洞呢?

我得 mysql 也开放在外网了 |

35

vforbox 2017 年 12 月 21 日

升级 MySQL, 查看日志入侵者是如何怎么进来的,网上搜索此类漏洞 exp, 看是否可以重现。

|