这是一个创建于 4142 天前的主题,其中的信息可能已经有所发展或是发生改变。

1

hh2153204 2014 年 9 月 30 日

电信劫持了。移动正常

|

3

hh2153204 2014 年 9 月 30 日

不清楚,反正浙江电信是劫持了。浙江移动没有劫持

|

4

typcn 2014 年 9 月 30 日

我点开就卡住 左下角显示Establishing secure connection

|

6

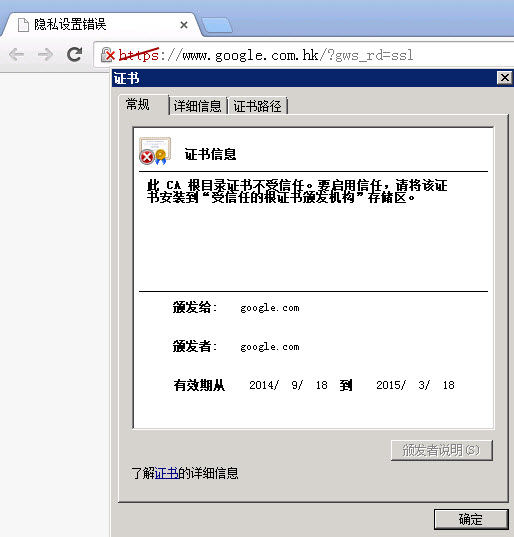

mornlight 2014 年 9 月 30 日

|

8

Showfom OP PRO |

12

lshero 2014 年 9 月 30 日

|

14

iugo 2014 年 9 月 30 日

路由表 VPN 的我没有感觉. 和香港最新形势有关吧.

|

17

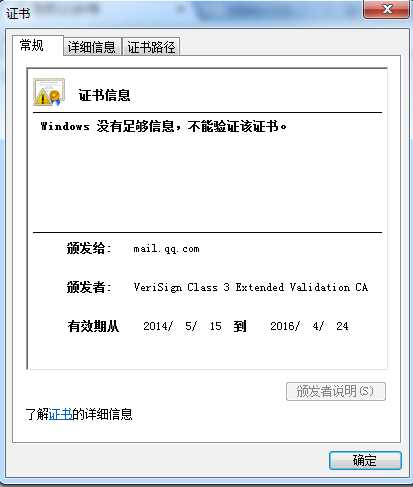

lshero 2014 年 9 月 30 日

好诡异的现象 挂上VPN QQ邮箱的证书就好了

如果说墙会干扰的话 https://ditu.google.cn/ https://login.yahoo.com https://login.yahoo.com 这里面这些证书又都是正常的 |

21

lshero 2014 年 9 月 30 日

@jasontse 对啊,而且我的DNS解析出的IP是58.251.139.211

查了一下这个IP应该也算是一个腾讯邮箱正常的的IP 计算机虽然加域了,管理员可以下发策略,但是手机用公司网络访问QQ邮箱的HTTPS也提示证书有问题,所以真心感觉百思不得其解 |

22

20140930 2014 年 9 月 30 日

好奇怪,电信居然可以直连google了。https加密证书无异常!yahoo的证书不被CA信任

|

23

Showfom OP PRO @lshero 可能是 mail.qq.com 的某个 CDN 节点没有更新好证书?

|

24

lshero 2014 年 9 月 30 日

@Showfom https://58.251.139.211/回住处访问发现是也是Geotrust签发的有效证书,国庆过后公司试试看访问https://58.251.139.211/ 是不是正常的证书

|

25

jasontse 2014 年 9 月 30 日 via iPad

@lshero 最好有公司 traceroute mail.qq.com 的信息,不排除是网管干的。

|

26

mornlight 2014 年 9 月 30 日

@Showfom https://www.google.com/ 也是一样的

|

27

xoxo 2014 年 9 月 30 日

楼主浏览器没信任verisign

|

28

ranye 2014 年 10 月 1 日

http://www.solidot.org/story?sid=41316

"今天(2014-09-30)下午四点左右,GreatFireChina观察到Yahoo在中国大陆遭受到了SSL中间人攻击,浏览器发出了证书错误的警告。 可能由于流量过大导致SSL劫持设备资源消耗过于厉害,一些地区间歇性无法通过HTTPS访问Yahoo。在使用其他地区的VPS进行访问后,通过分析伪造的SSL证书,与之前Google IPv6所遭受的SSL攻击所使用的证书有多处相似:使用相同的签名算法和签名哈希算法、颁发者均以 C=cn 结尾,有效期均为一年,公钥均为RSA 1024 Bits,并且 Netscape Comment 同为'example comment extension'。 而根据抓包结果,在遭受SSL中间人攻击时,使用的是TLSv1协议,但是未被SSL中间人攻击的情况下,应为TLSv1.2,这一点也和Google在教育网的IPv6地址遭受SSL中间人攻击的现象一致。 截至到目前,此次SSL中间人攻击仅影响各个国家的Yahoo主站,并未影响到包括登录(login.yahoo.com)、邮箱(mail.yahoo.com)等网址。" |

29

jasontse 2014 年 10 月 1 日 via iPad

半夜罢手,今天白天又开始了。

|

30

carbon 2014 年 10 月 14 日

讨教学习:这个雅虎证书,其中的SubjectAltName有好多个yahuoo域下的名称。是不是劫持不知道,但是正常的证书,也存在这样的情况吧。貌似低版本系统或者浏览器不支持这个证书扩展项,就像cloudflare免费证书中解释的那样,cloudflare也貌似用的这个扩展项。

如维基例子: http://en.wikipedia.org/wiki/SubjectAltName 不当之处,还望不吝指教! |