这是一个创建于 727 天前的主题,其中的信息可能已经有所发展或是发生改变。

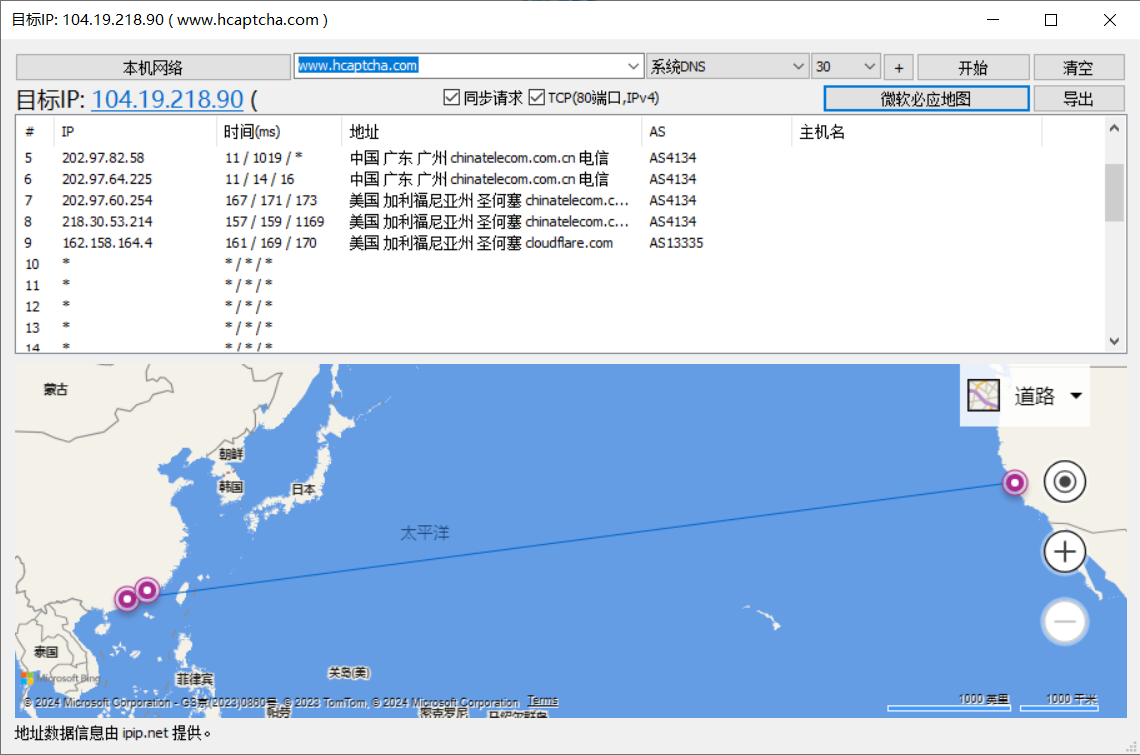

www.hcaptcha.com 默认解析的两个 IPv4 地址无法 PING 通、无法通过 HTTP(S) 连接,但是手动替换成其他 IP 地址则能够正常访问。

通过 IPIP 的 BestTrace 发现实际上网络连接已经出境了,但是仍然无法达到目标地址。

是因为这样的连通性测试只能测试单向的路由吗,而在回程上连接被黑洞了?

1

drvDPqg5nO7kZWhv 2024 年 1 月 19 日

我这里结果和你不一样:

tracert 104.19.218.90 1 8 ms * 45 ms 192.168.0.1 [192.168.0.1] 2 6 ms 4 ms 4 ms 192.168.1.1 [192.168.1.1] 3 29 ms 8 ms 14 ms 172.20.0.1 [172.20.0.1] 4 13 ms 14 ms 131 ms 183.233.33.249 5 17 ms 86 ms 21 ms 221.179.3.149 6 * * * 请求超时。 7 * 55 ms 32 ms 221.183.89.241 8 21 ms 14 ms 15 ms 221.183.92.18 9 51 ms 36 ms 25 ms 221.183.68.126 10 33 ms 39 ms 26 ms 223.120.2.5 11 21 ms * * 223.120.2.54 12 * * * 请求超时。 13 27 ms 30 ms 26 ms 103.22.203.231 14 * * * 请求超时。 15 * * * 请求超时。 16 * * * 请求超时。 17 * * * 请求超时。 在香港骨干网开始丢弃。 另外,104.19.218.90 开放的这些 tcp 端口:80/HTTP, 443/HTTP, 2052/HTTP, 2053/HTTP, 2082/HTTP, 2083/HTTP, 2086/HTTP, 2087/HTTP, 2095/HTTP, 2096/HTTP, 8080/HTTP, 8443/HTTP, 8880/HTTP ,者是无法握手的,表现为 IP block |

2

lizhengbo 2024 年 1 月 19 日

看不懂表达....

出境后也不代表没有防火墙拦截啊, 这种测试协议经过的服务器恰好屏蔽了这种流量, 不就直接屏蔽了吗? |

3

lizhengbo 2024 年 1 月 19 日

测试了下"104.19.218.90", 可以 ping 通.

BestTrace 和 OpenTrace 走的路线都不一样, 你这已经是正常通信了. Cloudflare 介绍: 一家总部位于旧金山的美国跨国科技企业,以向客户提供基于反向代理的内容分发网络及分布式域名解析服务为主要业务。 Cloudflare 去向"https://www.hcaptcha.com/"获取内容, 隐藏了背后过程, 不很正常么. |

4

gentrydeng OP @guilinxiaobing #1 结果都是一样的,都是经过了第一个 Cloudflare 网关后,后续就不通了。

而通过测试 www.cloudflare.com ,可以发现 Cloudflare 网关后的下一跳地址即为目标地址。 所以访问究竟是如何被掐断的? |

5

lizhengbo 2024 年 1 月 19 日

|

6

lizhengbo 2024 年 1 月 19 日

@gentrydeng

路由追踪是通过 TTL 值来判断的. 例如 TTL 100 是反向代理服务器 TTL 经过超过一百的服务器都做了措施, 如果你的请求刚好到达 101, 102, 103, 104 号服务器, 就直接掐断. 这也是为啥你追踪的时候, 没出国也有一堆星号服务器 原理不是很简单~ 至于 100 之后怎么处理, 处理以后又怎么发回客户端, 方法多了去了. |

7

gentrydeng OP @lizhengbo #6 你并没有理解我的意思,你甚至没有看清楚我的描述就开始做出判断。

我在 #4 已经说了:可以发现 Cloudflare 网关后的下一跳地址即为目标地址。 因此不存在你说的“TTL 经过超过一百的服务器都做了措施”的问题。 通过对图中显示的最后一跳地址进行 PING 也可以发现 TTL 只有 56 。 如果你实在无法理解,那么说明我这一提问的求助对象不包括你。 再举个例子,你可以看看传统的被黑洞了的 IP 地址的路由情况,比如“202.160.130.52”。 |

8

ZRS 2024 年 1 月 19 日

因为黑洞是在回程做的

|

9

gentrydeng OP @ZRS #8 所以确实是跟我想的一样,现在对于一些需要动态屏蔽的 IP ,是在国际互联网入口处进行处理而不是出口?

|